Sommaire général ⇒ ⊕

4 – Le cryptage, à quoi ça sert ?

La distinction entre le chiffrement réversible et le cryptage n’est pas une question de calcul cryptographique. Dans les deux cas, on a besoin d’une clé de chiffrement pour chiffrer l’information. La différence réside dans les modalités d’utilisation du chiffrement et dans le but recherché par le chiffreur.

Le chiffrement réversible présente un intérêt évident dans la vie de tous les jours. Il permet d’assurer la confidentialité d’une information, autrement dit de veiller à ce que cette information ne soit accessible qu’aux seules personnes autorisées à en prendre connaissance. Cela suppose que ces personnes autorisées puissent en prendre connaissance. On ne peut pas, en effet, communiquer de façon récurrente en utilisant du chiffrement irréversible : cela nécessiterait que les interlocuteurs (et eux seulement) soient capables de décrypter rapidement les messages qui leur sont adressés. Le chiffrement doit ici être réversible.

Toutefois, il existe des cas dans lesquels le chiffrement doit ne pas pouvoir être inversé.

Bien qu’anecdotique, le premier cas présenté ici établit clairement qu’il peut y avoir un intérêt à chiffrer de façon irréversible (4.1).

Le second cas illustre ce que j’appelle le cryptage ”parfait”. On peut le rencontrer en contexte d’espionnage/renseignement (4.2).

Le dernier cas relève de ce que je qualifie de cryptage ”imparfait”. Il concerne les enquêtes présentant un volet informatique (4.3).

4.1 – L’intérêt du chiffrement non réversible : l’exemple de la sculpture Kryptos

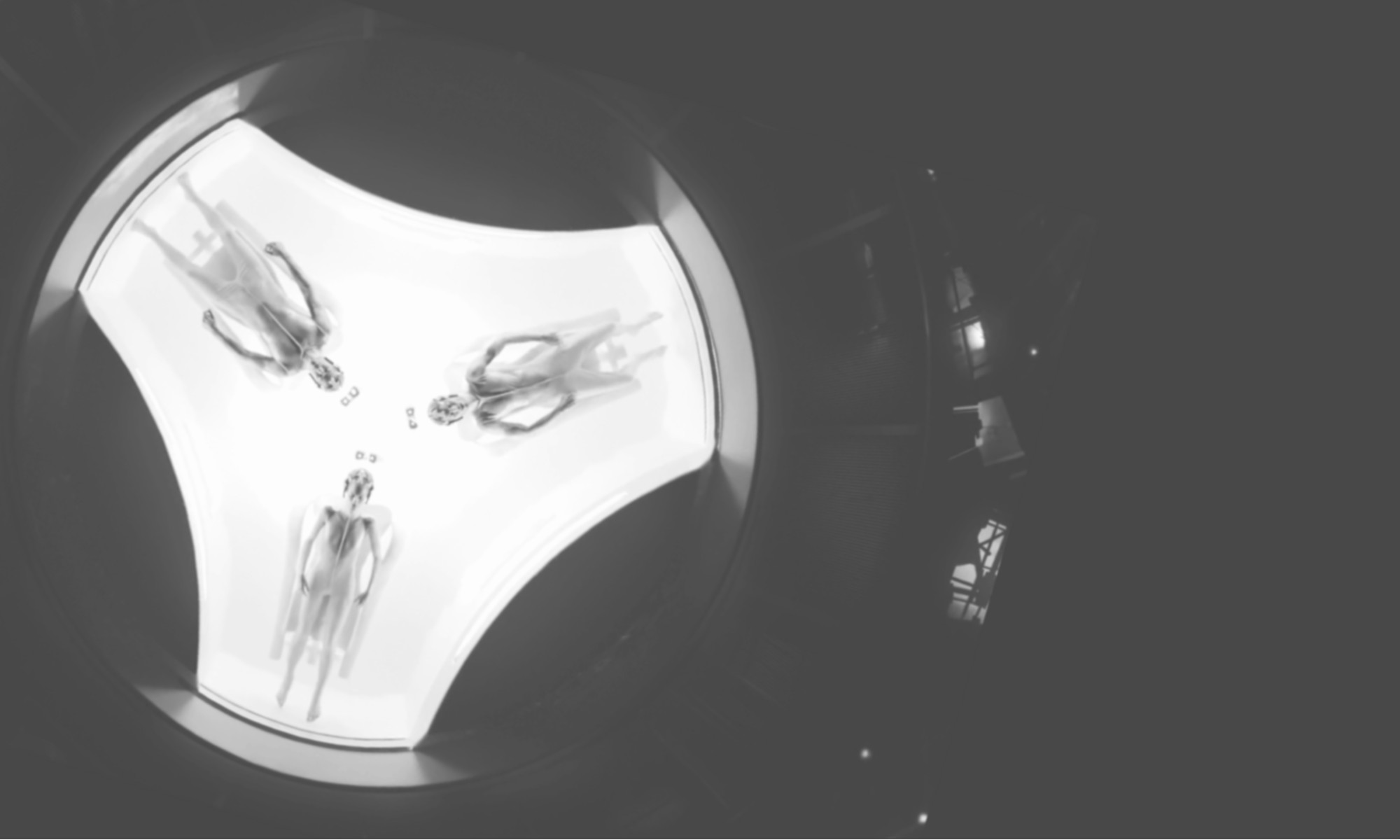

Depuis 1990, dans la cour du quartier général de la Central Intelligence Agency (CIA) à Langley (Virgine), on peut admirer une étrange sculpture : intitulée Kryptos, elle présente quatre suites de lettres ajourées, qui forment autant de cryptogrammes.

Les clés de déchiffrement n’étaient connues à l’origine que du sculpteur – et auteur des cryptogrammes – Jim Sanborn. Ces clés existaient donc, mais demeuraient inaccessibles à d’éventuels déchiffreurs. Ne pouvant pas être déchiffrés mais seulement décryptés, les cryptogrammes sculptés de Kryptos constituent donc des textes cryptés.

Les clés de déchiffrement n’étaient connues à l’origine que du sculpteur – et auteur des cryptogrammes – Jim Sanborn. Ces clés existaient donc, mais demeuraient inaccessibles à d’éventuels déchiffreurs. Ne pouvant pas être déchiffrés mais seulement décryptés, les cryptogrammes sculptés de Kryptos constituent donc des textes cryptés.

Or, depuis l’installation de la sculpture, trois des quatre cryptogrammes ont été décryptés par des employés de la CIA et de la NSA. La 4e partie du texte demeure une énigme (sauf pour le sculpteur).

On voit ici l’un des intérêts du chiffrement non réversible : tester les capacités en cryptanalyse des employés de la communauté américaine du renseignement et révéler les meilleurs.

4.2 – Cryptage ”parfait” et espionnage

Je désigne sous le vocable cryptage ”parfait” une utilisation du chiffrement telle que le déchiffrement soit totalement impossible : le déchiffrement direct mais aussi le déchiffrement après un décryptage axé sur la clé/mot de passe.

Ici, seul le décryptage par cryptanalyse est possible, ce qui rend l’opération particulièrement difficile et limite son utilisation (à l’issue fort incertaine) à des services très spécialisés disposant de ressources ad hoc.

Le cryptage ”parfait” présente un intérêt en matière de renseignement. Par exemple, en contexte de conflit, un agent infiltré derrière les lignes ennemies peut chiffrer des documents secrets avant de les envoyer à son officier traitant.

4.2.1 – le cryptage ”parfait” proprement dit

Il faut ici distinguer deux cas.

Tout d’abord, une situation classique : l’agent va chiffrer un document puis l’envoyer à son agence sur une ligne de communication non sécurisée. Le but de son chiffrement est ici de s’assurer que, si la transmission du document est interceptée, seule l’agence destinataire pourra prendre connaissance du document chiffré. Nous sommes ici dans une approche classique de confidentialité de l’information, avec utilisation d’un chiffrement réversible. Une fois que le cryptogramme a été envoyé, l’agent peut détruire sa copie. La mission est accomplie.

Seconde situation, plus délicate : l’agent a chiffré son document mais il est arrêté par l’ennemi avant d’avoir pu envoyer le cryptogramme à son officier traitant. Ici, le chiffrement prend soudain un but différent : il s’agit désormais de s’assurer que l’ennemi ne pourra pas prendre connaissance du document. La nuance est importante.

En effet, si l’agent est arrêté en possession du cryptogramme, on peut penser qu’il va garder le silence quant à la clé/mot de passe, obligeant ainsi l’ennemi à décrypter le document. Cependant, nous sommes ici en contexte d’espionnage ; et même dans certaines démocraties libérales, tous les coups (ou presque) sont permis – notamment la torture. Dans ces conditions, il est possible, voire probable, que le chiffreur sera contraint de livrer à l’ennemi la clé/mot de passe.

Car il est beaucoup plus difficile de décrypter un document que d’obtenir des informations sous la torture.

Aussi, au moment où l’agent chiffre son document, il doit considérer cette éventualité et prendre une précaution supplémentaire afin de s’assurer que le déchiffrement sera impossible pour l’ennemi : il doit oublier la clé/mot de passe pour le déchiffrement. Et pour l’oublier effectivement, le mieux est de ne pas pouvoir s’en souvenir.

L’agent doit donc protéger la clé de déchiffrement avec un mot de passe aléatoire, qu’il écrira sur une feuille de papier, juste pour pouvoir l’inscrire une seconde fois (dans le champ Confirmation du mot de passe de son logiciel de chiffrement) avant de détruire ladite feuille de papier. Dès lors, la clé ne sera plus accessible et son mot de passe aura disparu. Le cryptogramme ne pourra plus être déchiffré mais seulement décrypté.

Par ailleurs, si la méthode de chiffrement et le mot de passe protégeant la clé sont tous deux robustes (par exemple : clé AES-256 et mot de passe fort), le décryptage axé sur la clé sera virtuellement impossible. L’ennemi ne pourra se livrer qu’à un décryptage par cryptanalyse.

Lorsqu’il chiffre son document, l’agent secret doit donc le protéger à la fois :

-

- contre son interception durant sa transmission : il utilisera donc à la base un chiffrement réversible au profit de son destinataire, son officier traitant.

- contre son éventuelle saisie par l’ennemi avant sa transmission : il prendra alors des précautions supplémentaires de nature à effectuer un chiffrement irréversible au détriment de l’ennemi. Lequel sera contraint au décryptage. L’agent n’aura donc pas juste chiffré son document : il l’aura crypté.

4.2.2 – Le cryptage ”plus-que-parfait”

Imaginons maintenant que notre agent en territoire ennemi se trouve dans une situation exceptionnelle telle qu’il ne dispose pas de son matériel informatique adapté pour réaliser un chiffrement réversible. Par exemple, il n’a pas accès à la clé de chiffrement publique de son traitant (pour un chiffrement asymétrique) ou il ne dispose pas du registre des mots de passe à utiliser pour chiffrer symétriquement à destination de son traitant (pour un chiffrement symétrique).

Dans ce cas, l’agent va utiliser une méthode de chiffrement qui ne sera pas réversible, ni par son officier traitant, ni par l’ennemi.

Cette hypothèse est plausible si l’agent estime à la fois :

-

- que son service possède les capacités de décrypter sa communication

-

- et que l’ennemi ne les possède pas.

Si l’officier traitant reçoit le message, son service pourra en prendre connaissance en le décryptant. Et mais si l’ennemi intercepte le cryptogramme, il en sera incapable.

Prenons l’exemple d’un agent de la CIA en mission dans un territoire aux mains d’une organisation terroriste ou criminelle. L’agent doit chiffrer un document avant de l’envoyer à son officier traitant. Il ne dispose que d’un matériel informatique réduit et d’une unique ligne de communication susceptible d’être contrôlée par l’ennemi. L’agent peut tout juste chiffrer son document symétriquement mais ne peut pas envoyer le mot de passe (s’il était intercepté également, cela rendrait le chiffrement inopérant).

L’agent de la CIA va alors générer un mot de passe fort aléatoire (comme mentionné au paragraphe précédent) pour protéger la clé de déchiffrement. Mais au lieu d’utiliser le nec plus ultra en matière de chiffrement symétrique (AES-256), il va utiliser un algorithme obsolète (tel que DES-56 bits). En conséquence :

-

- La clé/mot de passe étant inaccessible, le cryptogramme ne pourra pas être déchiffré, ni par l’officier traitant, ni par l’ennemi.

- La CIA sera capable de « casser » le chiffrement. Mais l’ennemi (qui ne dispose pas des capacités requises en cryptanalyse ) ne le pourra pas.

4.3 – Cryptage ”imparfait” et enquêtes informatiques

4.3.1 – Mise en contexte

En contexte d’informatique judiciaire ou de cyberenquête dans un pays démocratique, un suspect n’a pas à redouter d’être forcé à parler sous la torture. Dès lors, il peut se permettre de se souvenir du mot de passe fort de la clé de déchiffrement qui assure la confidentialité de ses communications ou de ses documents. Ne pas révéler ce mot de passe suffit à empêcher les enquêteurs de déchiffrer les données concernées.

La clé de déchiffrement existe toujours ; le mot de passe qui la protège n’a pas disparu et la personne qui le connait est entre les mains des enquêteurs ; mais ledit mot de passe leur demeure inaccessible car le suspect fait valoir son droit au silence.

Dans certains cas, toutefois, il est possible pour les enquêteurs de contraindre la personne à livrer le sésame numérique. C’est le cas de ce que le droit criminel américain appelle la foregone conclusion, une exception à la protection du 5e Amendement de la Constitution (« nul ne pourra, dans une affaire criminelle, être obligé de témoigner contre lui-même« ). La jurisprudence est encore mouvante sur le sujet, mais voici comment elle semble se dégager depuis quelques années :

-

-

-

-

- Si les enquêteurs ont des indices sérieux de nature à établir que la preuve de l’infraction se trouve sur un support chiffré par le suspect, alors le juge peut considérer que le refus du suspect de déchiffrer son appareil ne tombe pas sous la protection du 5e Amendement et constitue une obstruction à la bonne marche de la justice ; le juge pourrait faire incarcérer le suspect de ce chef, jusqu’à ce qu’il obtempère. Le suspect pourra estimer préférable de livrer son mot de passe pour sortir de prison (si du moins, ce faisant, il ne s’expose pas à une peine plus lourde).

-

-

-

-

-

-

-

- En revanche, si les enquêteurs n’ont pas d’indices sérieux, s’ils vont ”à la pêche” et espèrent trouver des éléments incriminants sur le support chiffré, alors le juge accordera au suspect la protection du 5e Amendement.

-

-

-

Certes, il est encore possible pour les enquêteurs de parvenir à déchiffrer les données, mais la probabilité est bien faible. De sorte que la plupart des enquêteurs préfèreront allouer leurs ressources au décryptage ; et ceux qui compteront sur le déchiffrement seront le plus souvent contraints de se rabattre sur le décryptage. Le déchiffrement étant donc possible mais peu probable, j’utilise le terme de cryptage imparfait pour désigner l’utilisation du chiffrement dans cette hypothèse.

En recourant au chiffrement, le suspect a ici pour objectif de rendre plus difficile le travail des enquêteurs et d’éviter qu’ils prennent connaissance du contenu chiffré. Un criminel prévoyant s’assurera de contraindre les enquêteurs au décryptage de ses informations sensibles.

La possibilité de décryptage dépend alors de deux paramètres :

-

- les capacités de décryptage de l’organisme susceptible de mener une enquête informatique sur la cible (4.3.2),

- les capacités de cryptage de la cible, autrement dit son degré de protection pour contraindre les enquêteurs au décryptage (4.3.3).

4.3.2 – Capacités de décryptage de l’organisme d’enquête

Cette capacité de décryptage est proportionnelle au niveau de spécificité qu’un organisme d’enquête peut détenir. En effet, dans un pays donné :

-

- plus un service d’investigation couvre un territoire important,

- plus il couvre une population importante,

- plus il dispose de ressources,

- plus il a de départements d’enquête spécialisés,

- plus il dispose de moyens d’enquête informatique,

- plus grande est la probabilité qu’il mène à bien une enquête qui présente un volet informatique.

Pour une approche similaire, cf. Kerr, Orin S. & Schneier, Bruce, Encryption Workarounds. http://dx.doi.org/10.2139/ssrn.2938033 , p.33 s.

Pour simplifier, je propose de répartir les organismes d’investigation en fonction de leurs capacités en enquête informatique :

Un groupe d’enquête de niveau 0 sera capable de réaliser un déchiffrement direct des données si l’obtention de la clé/mot de passe est triviale.

Un groupe d’enquête de niveau 1 pourra effectuer un déchiffrement direct, après obtention de la clé/mot de passe par des actes d’investigation particuliers (requérant généralement une autorisation judiciaire préalable).

Les groupes d’enquête de niveau 2 seront en outre capables de mener certains actes de décryptage en vue d’obtenir la clé/mot de passe.

Mais seuls les organismes de niveau 3 peuvent espérer mener à bien des opérations de cryptanalyse.

4.3.3 – Modèle de menace et capacités de cryptage

La question est maintenant de savoir si la cible d’une enquête a :

1. la conscience de pouvoir être une telle cible,

2. la volonté et les capacités de contraindre l’enquêteur au décryptage et de maximiser ses chances de tenir en échec ce décryptage ; autrement dit, la volonté et les capacités de cryptage de la cible.

4.3.3.1 – Modèle de menace

Toutes les personnes ou organisations susceptibles d’être la cible d’investigations n’en ont pas conscience de façon uniforme. Pour certaines, cette menace est une évidence ; pour d’autres, c’est le cadet de leur souci.

Et pour celles qui s’en inquiètent, la perception du risque varie grandement. Elles se posent (avec plus ou moins d’acuité) les questions suivantes :

-

- Pourquoi un organisme d’enquête s’intéresserait-il à moi ?

- S’agirait-il d’une entreprise d’enquête privée, d’un service de police ou d’une agence de renseignement ?

- Puis-je faire l’objet d’une enquête de compétence municipale, provinciale ou fédérale ? En effet, le type d’agence d’application de la loi et sa compétence territoriale vont déterminer :

- ses capacités d’investigations (ressources financières, en personnel et en équipement),

- ses modes opératoires (interceptions de communication, perquisitions, saisies, informatique judiciaire), en vue d’exploiter les vulnérabilités dans mes systèmes de communication et de gestion documentaire.

- Parmi les informations que je détiens/génère, lesquelles sont susceptibles d’être surveillées ?

- mes communications : lignes téléphoniques, communications Internet (courriels, messagerie instantanée, réseaux sociaux,…)

- mes documents : supports papier, disques durs, supports numériques amovibles, comptes infonuagiques,…

4.3.3.2. Capacités de cryptage

Le niveau de capacités-enquêteur et le modèle de menace vont permettre à la cible d’établir le degré de protection nécessaire (bien que pas toujours suffisant) pour combler les vulnérabilités des systèmes de gestion de son information.

Dans l’absolu, une cible potentielle aurait intérêt à protéger au mieux ses communications et documents. Mais ce degré de protection maximale dépend de deux variables :

-

- ce qu’elle sait faire / ne sait pas faire pour se protéger ;

- le ratio Sécurité / Difficulté d’utilisation qu’elle est prête à accepter en utilisant tel ou tel outil.

Ce ratio est soumis à une progression non-linéaire : plus on ajoute de la sécurité, plus on perd en facilité d’utilisation ; mais, au-delà d’un certain seuil, on perd beaucoup plus vite en facilité d’utilisation que l’on ne gagne en sécurité. D’où la nécessité pour la cible de trouver son équilibre, le point où elle va se dire : « C’est assez sécuritaire pour moi. Au-delà, c’est trop compliqué à gérer.»

Ainsi, pour protéger ses courriels, la cible va-t-elle :

-

-

- continuer à utiliser son seul compte GMail ?

- recourir à un compte Outlook365 chez Microsoft (qui chiffre les courriels sur ses serveurs, mais qui détient les clés de déchiffrement et peut donc les livrer à la demande d’un organisme d’enquête) ?

- se résoudre à utiliser en parallèle un compte ProtonMail pour chiffrer de bout-en-bout ses courriels sensibles – sachant que cela complexifie sa gestion informationnelle ?

-

Pour protéger ses fichiers sur son ordinateur, la cible va-t-elle :

-

-

- mettre un mot de passe de session Windows ?

- chiffrer son disque dur avec l’application Microsoft préinstallée BitLocker (malgré ses vulnérabilités connues) ?

- chiffrer son disque dur avec le logiciel plus complexe mais plus robuste VeraCrypt ?

-

Pour protéger ses documents sur support infonuagique, la cible va-t-elle :

-

-

- continuer à utiliser son compte DropBox (qui chiffre les documents sur ses serveurs, mais qui détient les clés de déchiffrement et peut donc les livrer à la demande d’un organisme d’enquête) ?

- transférer ses dossiers sensibles chez Sync.com (qui offre le chiffrement de bout-en-bout, et ne peut donc pas livrer les clés à d’éventuels enquêteurs) ?

- supprimer purement et simplement tous ses comptes infonuagiques – même si cela complique grandement sa gestion informationnelle ?

-

Le problème pour les enquêteurs, c’est qu’il existe aujourd’hui des produits grand public faciles à utiliser mais très sécurisés. C’est notamment le cas de téléphones intelligents tels que les iPhone, ou de messageries instantanées comme Signal ou Wickr.

Et la sécurité des données conservées ou des communications échangées via ces outils repose de plus en plus sur un simple mot de passe.

Dès lors que la cible est décidée à garder le silence sur ce mot de passe, elle empêche le déchiffrement de ses informations. Et si, de surcroit, elle utilise un mot de passe fort, elle empêche virtuellement le décryptage axé sur l’obtention de la clé et impose un décryptage par cryptanalyse – souvent illusoire.

Conclusion

Une personne ou un groupe qui se sait la cible potentielle d’une investigation peut choisir sciemment de recourir au chiffrement afin de masquer ses informations de sorte que :

-

-

- leur déchiffrement est rendu impossible : leur confidentialité repose sur un mot de passe, que la cible peut choisir d’oublier ou de taire de façon effective ;

- leur décryptage axé sur l’obtention de la clé de déchiffrement est tenu en échec par un mot de passe fort ;

- leur décryptage par cryptanalyse devient alors la norme. Mais bien peu d’organismes d’enquête en sont capables ; et encore, avec une faible probabilité de réussite.

-

On se trouve alors confronté à un changement de nature de la confidentialité de l’information. Au lieu de restreindre l’accès à l’information aux seules personnes autorisées, il s’agit d’empêcher des personnes non autorisées d’en prendre connaissance. On l’a vu, la nuance est importante. En conséquence, cette utilisation à dessein du chiffrement non réversible me semble mériter une dénomination propre : le cryptage.

Related Posts

À propos de Arnaud Palisson

Arnaud Palisson, Ph.D. fut pendant plus de 10 ans officier de police et analyste du renseignement au Ministère de l'intérieur, à Paris (France). Installé à Montréal (Canada) depuis 2005, il y a travaillé dans le renseignement policier puis en sureté de l'aviation civile. Il se spécialise aujourd'hui dans la sécurité de l'information et la protection des renseignements personnels.